CBG in the News

Singapore undergrads cut their teeth in Israel – land of start-ups and tech

Just before a group of Singaporean students made their way to Israel in May, worry hung over their heads. Rockets had been fired from the Gaza Strip, hitting the southern Israeli city of Beersheba, where a few of the students from the Singapore University of Technology and Design (SUTD) were headed for an internship. No injury or death was reported, but news of the missile attacks made some of the students’ families a little uneasy. Still, with reassurance from the university, the seven students, aged 20 to 23, went ahead with the trip. Prior to their departure, SUTD kept in touch with the International SOS and held briefings for the st...

Read More ...New Cyberattack Warning For Millions Of Home Internet Routers: Report

Most routers used at home have a “guest network” feature nowadays, providing friends, visitors and contractors the opt...

Read More ...Academics steal data from air-gapped systems via a keyboard’s LEDs

CTRL-ALT-LED technique can exfiltrate data from air-gapped systems using Caps Lock, Num Lock, and Scroll Lock LEDs. The Caps Lock,...

Read More ...Signs from above: Drone with projector successfully trolls car AI

If the cars and the drones ever band together against us, we’re in trouble. After a recent demo using GNSS spoofin...

Read More ...New computer attack mimics user’s keystroke characteristics and evades detection

Ben-Gurion University of the Negev (BGU) cyber security researchers have developed a new attack called Malboard. Malboard evades s...

Read More ...Should cyber-security be more chameleon, less rhino?

Billions are being lost to cyber-crime each year, and the problem seems to be getting worse. So could we ever create unhackable co...

Read More ...Computer virus alters cancer scan images

A computer virus that can add fake tumours to medical scan images has been created by cyber-security researchers. In laboratory te...

Read More ...Hospital viruses: Fake cancerous nodes in CT scans, created by malware, trick radiologists

Researchers in Israel created malware to draw attention to serious security weaknesses in medical imaging equipment and networks. ...

Read More ...Researchers warn open sky drone policy poses cybercriminal risk

Left unchecked, our drones may pose significant risks to our privacy and security. Drones flying over populated areas, unchecked, ...

Read More ...Talk about a cache flow problem: This JavaScript can snoop on other browser tabs to work out what you’re visiting

Yes, even the Tor browser can be spied on by this nasty code Special report Computer science boffins have demonstrated a side-cha...

Read More ...Deutsche Firmen holen sich Hilfe für Cybersicherheit im Land der ständigen Alarmbereitschaft

Bösartige Kühlschränke, entführte Autos, manipulierte Algorithmen – Schutz gegen Attacken aus dem Netz ist für Staaten wie ...

Read More ...מעבדות תשע”ח: 7 תגליות מהאוניברסיטאות הגדולות בארץ

מניבוי סיכויי ההצלחה של טיפול בסרטן ועד הוכחת החשיבות של מגע אנושי. 7 חו...

Read More ...

Just before a group of Singaporean students made their way to Israel in May, worry hung over their heads.

Rockets had been fired from the Gaza Strip, hitting the southern Israeli city of Beersheba, where a few of the students from the Singapore University of Technology and Design (SUTD) were headed for an internship. No injury or death was reported, but news of the missile attacks made some of the students’ families a little uneasy.

Still, with reassurance from the university, the seven students, aged 20 to 23, went ahead with the trip.

Prior to their departure, SUTD kept in touch with the International SOS and held briefings for the students on developments in Israel and drills in case of emergencies.

None of the students heard any rocket sirens in the four months they were there.

They were the first batch of SUTD students to experience first-hand work in Israel, dubbed the land of start-ups and technology.

The seven of them belonged to either the information systems technology and design, or engineering systems and design specialisations.

Split across two start-ups and a research lab, they spent the past four months learning what it takes to be entrepreneurs and exploring research in cyber security. Their work stint ended last month.

SUTD had earlier this year established partnerships with two renowned Israeli universities – IDC Herzliya in Tel Aviv and Ben Gurion University (BGU) in Beersheba – making it the fourth Singapore university to send students to Israel for work or an exchange programme.

IN THE LAND OF CYBER DEFENCE

Israel is known for its Iron Dome, a missile defence system, but it has also been developing its cyber-security technologies.

At the forefront of these efforts is the Cyber@BGU, a research lab that delves into all sorts of projects on cyber security, big data analytics and applied research across fields.

This was also where three Singaporean SUTD students had the chance to work in, thanks to Professor Yuval Elovici, who wears two hats as the head of two cyber-security labs, one at SUTD and the other at Cyber@BGU.

Prof Yuval said that Beersheba, about 100km away from Tel Aviv, was named as Israel’s cyber capital, and the research lab is part of a larger high-tech park with large companies and start-ups.

By next year, about 4,000 tech experts will be working in the area, and eventually, this will grow to about 10,000, when the Israeli military moves its logistics, cyber-defence and technology units to the “smart campus”.

Third-year student Kevin Yee, 23, found it exciting to be in the heart of Beersheba. His junior, Mr Suhas Sahu, 22, worked on research to streamline huge chunks of data, and speed up detection of abnormalities in network traffic. The second-year student also started writing a research paper on the project for the lab.

For second-year student Sithanathan Bhuvaneswari, 20, her project was on the detection of tampered MRI scans, which were injected with fake cancer cells.

“Previously our only reference of cyber security was hacking in movies. But these projects about protecting identity and networks make everything more real, and it opens your eyes to the opportunities out there.”

A HOTBED FOR START-UPS

The other students were in Tel Aviv, the heart of Israel’s booming start-up scene.

Third-year student Eunice Lee, 21, was an intern at Pick a Pier, a company set up to make booking of docking spaces more efficient for marinas and boaters.

She was asked to create a smart algorithm to better match the supply of these spaces to the demand.

“I feel empowered in a start-up, where I have to be more accountable for my own work and make sure nothing goes wrong.”

She enjoyed her experience in Israel so much that she is even considering returning to work there full time after graduation.

In another part of the city, three students were based at I Know First, a fintech start-up that uses an advanced algorithm to analyse and predict the global stock market.

Their job roles included writing reports on the company’s predictive technology, comparing data with historical prices, and creating programming scripts to speed up data processing for the firm’s website.

Third-year student Jireh Tan, 23, who also helped to redesign the website, said: “I’ve always wanted to see what it’s like to work in a small environment, to really feel the responsibility of what I do every day.”

His peer Clarence Toh, 22, said: “Because start-ups are so small, you can see how they function and how they stay lean. Through this experience, I’ve seen how starting a business is not impossible, if you have a product that can meet demand.”

The Singapore University of Technology and Design (SUTD) ramped up overseas work opportunities for students in the past two years.

Amelia Teng

Overall demand to get work experience abroad has risen, with about 30 per cent more students going for overseas internships. This year, 103 students applied for 120 such positions, double the number of applicants last year.

Eventually, 47 students took up internships in 14 countries abroad this year. Some had either declined the positions offered or gone for local internships.

There is funding from SUTD and Enterprise Singapore for some internships abroad, and some companies and partners provide a small stipend, lodging, or meal and transport allowance.

Israel is one of the newest destinations for SUTD, which is Singapore’s fourth autonomous university.

SUTD president Chong Tow Chong said the university’s culture of entrepreneurship has made students more interested in start-ups.

“This has prompted us to expand our network of partnerships with start-up companies worldwide,” he said.

Eligible students who go on a four-month internship stint in Israel receive a sum of $5,400 from the Young Talent Programme grant, which is co-funded by Enterprise Singapore and the university.

The others, such as the National University of Singapore and Nanyang Technological University, have work programmes in Israel for their students, while the Singapore University of Social Sciences has shorter learning trips to the country.

Source: The Straits Times

Most routers used at home have a “guest network” feature nowadays, providing friends, visitors and contractors the option to get online without (seemingly) giving them access to a core home network. Unfortunately, a new report from researchers at Israel’s Ben-Gurion University of the Negev has now suggested that enabling such guest networks introduces a critical security vulnerability.

The advice from the researchers is to disable any guest networks—if you must have multiple networks at home, they warn, use separate hardware devices.

The implication isn’t that your plumber or telephone engineer might be in the employ of Iranian hackers, so don’t let them online—it is that the architecture of the router has a core vulnerability, one that enables contamination between its secure and less secure networks. The issue is more likely to hit through a printer or IoT device that has basic in-house access, but which you don’t think has access to the internet.

Because there is this contamination within the router itself, an attack on either network could open the other network to data leaks or the planting of a malicious hack. This means an attack on a poorly secured guest network would allow data to be harvested from the core network and delivered to a threat actor over the internet. None of which would be caught by the software-based defensive solutions in place.

The research team exposed the vulnerability by “overcoming” the logical network isolation between the two different networks “using specially-crafted network traffic.” In this way, it was possible to make the channels “leak data between the host network and the guest network,” and the report warns that an attack is possible even where an attacker “has very limited permissions on the infected device, and even an iframe hosting malicious JavaScript code can be used for this purpose.”

The methods did not enable the researchers to pull large amounts of device, but did break the security system and open the door. A targeted attack might only be looking for certain data, medical information or credentials for example. The vulnerability enables such an attack even where a guest network is not connected to the internet, but might have internal-only connectivity, the attack would then jump the fence and provide data to the outside actor.

What this means in practice is overloading the router such that it falls back on its covert internal architecture in an attempt to measure and manage its own performance. “Blocking this form of data transfer is more difficult, since it may require architectural changes to the router.” The researchers claim shared hardware resources must be made available to both networks for the router to function.

The same issue impacts businesses operating multiple networks without physical network separation—but organisational network security introduces other vulnerabilities around numbers of sign-ons and different levels of sensitivity. Air-gaps and access point control is on a different level to what is being reported here. But with almost all popular routers now offering the convenience of guest networks and with the researchers warning that “all of the routers surveyed—regardless of brand or price point—were vulnerable to at least some cross-network communication,” this is an issue that should concern home users first and foremost.

And while software tools can be deployed to plug some of the gaps uncovered, the researchers believe that to close the vulnerability without shutting down the functionality would require “a hardware-based solution—guaranteeing isolation between secure and non-secure network devices.” There is simply no way to guarantee security without hardware separation of the different networks.

As billions of new IoT devices are bought and connected, the levels of security in our homes and businesses becomes more critical and more difficult to manage. The bottom line here is that even providing restricted access to an IoT devices that might not seem to have any external connectivity could still allow that device to attack the core host network. And given that most of those IoT devices will be connected and forgotten and—dare I say it—made in China, that is an exposure.

The vendors of the tested hardware have been informed of the research findings—we await to see if any changes follow.

In the meantime, is your guest network under attack from foreign or domestic agents—should you panic and pull the plug? Of course not. But there is a vulnerability—it’s real and it has been tested and reported. The software-based network isolation used by your router, simply put, is not bulletproof and it should be. And so the advice is the same as it would be anyway—give some thought to whether a guest network is needed and to what devices and which people connect to your system.

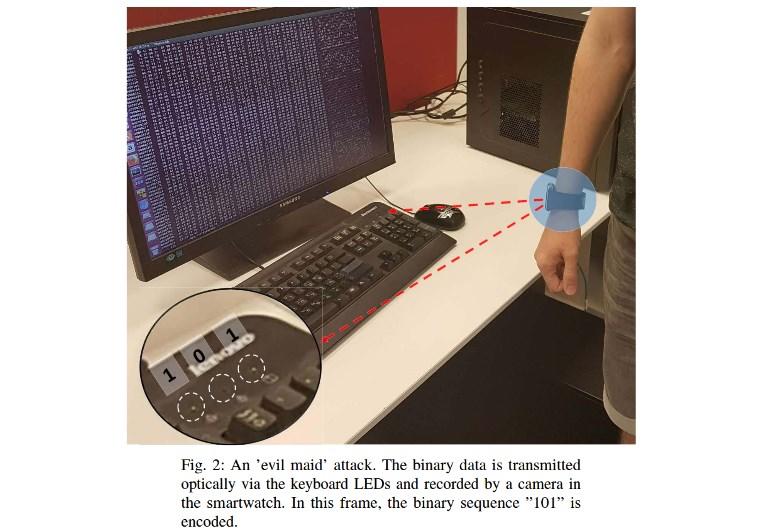

CTRL-ALT-LED technique can exfiltrate data from air-gapped systems using Caps Lock, Num Lock, and Scroll Lock LEDs.

The Caps Lock, Num Lock, and Scroll Lock LEDs on a keyboard can be used to exfiltrate data from a secure air-gapped system, academics from an Israeli university have proved.

The attack, which they named CTRL-ALT-LED, is nothing that regular users should worry about but is a danger for highly secure environments such as government networks that store top-secret documents or enterprise networks dedicated to storing non-public proprietary information.

HOW CTRL-ALT-DEL WORKS

The attack requires some pre-requisites, such as the malicious actor finding a way to infect an air-gapped system with malware beforehand. CTRL-ALT-LED is only an exfiltration method.

But once these prerequisites are met, the malware running on a system can make the LEDs of an USB-connected keyboard blink at rapid speeds, using a custom transmission protocol and modulation scheme to encode the transmitted data.

A nearby attacker can record these tiny light flickers, which they can decode at a later point, using the same modulation scheme used to encode it.

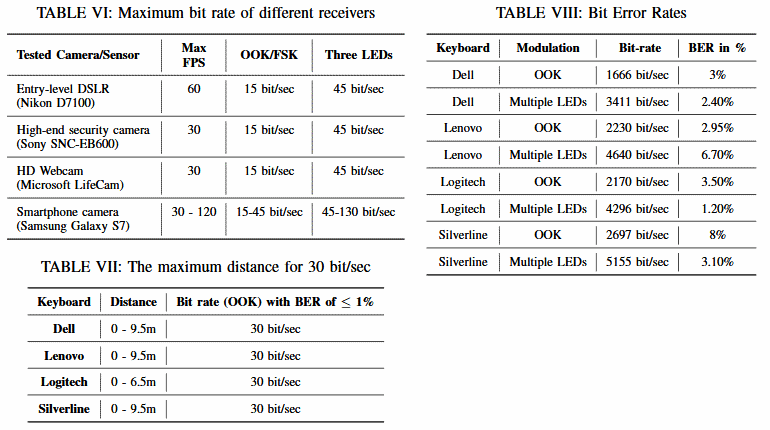

The research team behind this exfiltration method says it tested the CTRL-ALT-LED technique with various optical capturing devices, such as a smartphone camera, a smartwatch’s camera, security cameras, extreme sports cameras, and even high-grade optical/light sensors.

Some attacks require an “evil maid” scenario, where the attacker needs to be physically present to record the LED flickers — either using his smartphone or smartwatch.

However, other scenarios are more doable, with the attacker taking over CCTV surveillance systems that have a line of sight of the keyboard LEDs.

Keyboard LED transmissions can also be scheduled at certain intervals of the day when users aren’t around. This also makes it easier for attackers to sync recordings or place optical recorders or cameras near air-gapped targets only at the time they know the LEDs will be transmitting stolen info.

During experiments, the research team — from the Ben-Gurion University of the Negev in Israel — said they’ve recorded exfiltration speeds of up to 3000 bit/sec per LED when they used sensitive light sensors, and around 120 bit/sec speeds when they used a normal smartphone camera.

Speeds varied depending on the camera’s sensitivity and distance from the keyboard. Keyboard models didn’t play a role in exfiltration speeds, and no vendor had keyboards that were more vulnerable to this exfiltration method than others. Bit error rates in recovering the stolen data varied between acceptable 3% rates to larger 8% values.

PRIOR RESEARCH

But the technique the Ben Gurion research crew tested with modern hardware isn’t actually new. A research paper published in 2002 first warned that data exfiltration via keyboard LEDs was technically possible.

Furthermore, the same Ben Gurion team was also behind similar research in the past. The first is called LED-it-GO, an exfiltration technique that uses hard drive LEDs, and the second is xLED, a similar method that exfiltrates data from routers and switches using their status lights.

As this article stated right at the beginning, regular users have nothing to fear from the technique described in this article. Malware usually has far better and faster methods of stealing data from infected computers. This is something that administrators of air-gapped networks need to take into consideration.

The Ben-Gurion team listed various countermeasures against this attack in their white paper, titled “CTRL-ALT-LED: Leaking Data from Air-Gapped Computers Via Keyboard LEDs.”

The research team will present their findings next week, on July 18, at the COMPSAC conference, held in Milwaukee, Wisconsin, USA.

Source: ZDNet

If the cars and the drones ever band together against us, we’re in trouble.

After a recent demo using GNSS spoofing confused a Tesla, a researcher from Cyber@BGU reached out about an alternative bit of car tech foolery. The Cyber@GBU team recently demonstrated an exploit against a Mobileye 630 PRO Advanced Driver Assist System (ADAS) installed on a Renault Captur, and the exploit relies on a drone with a projector faking street signs.

The Mobileye is a Level 0 system, which means it informs a human driver but does not automatically steer, brake, or accelerate the vehicle. This unfortunately limits the “wow factor” of Cyber@BGU’s exploit video—below, we can see the Mobileye incorrectly inform its driver that the speed limit has jumped from 30km/h to 90km/h (18.6 to 55.9 mph), but we don’t get to see the Renault take off like a scalded dog in the middle of a college campus. It’s still a sobering demonstration of all the ways tricky humans can mess with immature, insufficiently trained AI.

Ben Nassi, a PhD student at CBG and member of the team spoofing the ADAS, created both the video and a page succinctly laying out the security-related questions raised by this experiment. The detailed academic paper the university group prepared goes further in interesting directions than the video—for instance, the Mobileye ignored signs of the wrong shape, but the system turned out to be perfectly willing to detect signs of the wrong color and size. Even more interestingly, 100ms was enough display time to spoof the ADAS even if that’s brief enough that many humans wouldn’t spot the fake sign at all. The Cyber@BGU team also tested the influence of ambient light on false detections: it was easier to spoof the system late in the afternoon or at night, but attacks were reasonably likely to succeed even in fairly bright conditions.

Ars reached out to Mobileye for response and sat in on a conference call this morning with senior company executives. The company does not believe that this demonstration counts as “spoofing”—they limit their own definition of spoofing to inputs that a human would not be expected to recognize as an attack at all (I disagreed with that limited definition but stipulated it). We can call the attack whatever we like, but at the end of the day, the camera system accepted a “street sign” as legitimate that no human driver ever would. This was the impasse the call could not get beyond. The company insisted that there was no exploit here, no vulnerability, no flaw, and nothing of interest. The system saw an image of a street sign—good enough, accept it and move on.

To be completely fair to Mobileye, again, this is just a level 0 ADAS. There’s very little potential here for real harm given that the vehicle is not meant to operate autonomously. However, the company doubled down and insisted that this level of image recognition would also be sufficient in semi-autonomous vehicles, relying only on other conflicting inputs (such as GPS) to mitigate the effects of bad data injected visually by an attacker. Cross-correlating input from multiple sensor suites to detect anomalies is good defense in depth, but even defense in depth may not work if several of the layers are tissue-thin.

This isn’t the first time we’ve covered the idea of spoofing street signs to confuse autonomous vehicles. Notably, a project in 2017 played with using stickers in an almost-steganographic way: alterations that appeared to be innocent weathering or graffiti to humans could alter the meaning of the signs entirely to AIs, which may interpret shape, color, and meaning differently than humans do.

However, there are a few new factors in BGU’s experiment that make it interesting. No physical alteration of the scenery is required; this means no chain of physical evidence, and no human needs to be on the scene. It also means setup and teardown time amounts to “how fast does your drone fly?” which may even make targeted attacks possible—a drone might acquire and shadow a target car, then wait for an optimal time to spoof a sign in a place and at an angle most likely to affect the target with minimal “collateral damage” in the form of other nearby cars also reading the fake sign. Finally, the drone can operate as a multi-pronged platform—although BGU’s experiment involved a visual projector only, a more advanced attacker might combine GNSS spoofing and perhaps even active radar countermeasures in a very serious bid at confusing its target.

Source: Ars Technica

Ben-Gurion University of the Negev (BGU) cyber security researchers have developed a new attack called Malboard. Malboard evades several detection products that are intended to continuously verify the user’s identity based on personalized keystroke characteristics.

The new paper, “Malboard: A Novel User Keystroke Impersonation Attack and Trusted Detection Framework Based on Side-Channel Analysis,” published in the Computer and Security journal, reveals a sophisticated attack in which a compromised USB keyboard automatically generates and sends malicious keystrokes that mimic the attacked user’s behavioral characteristics.

Keystrokes generated maliciously do not typically match human typing and can easily be detected. Using artificial intelligence, however, the Malboard attack autonomously generates commands in the user’s style, injects the keystrokes as malicious software into the keyboard and evades detection. The keyboards used in the research were products by Microsoft, Lenovo and Dell.

“In the study, 30 people performed three different keystroke tests against three existing detection mechanisms including KeyTrac, TypingDNA and DuckHunt. Our attack evaded detection in 83 percent to 100 percent of the cases,” says Dr. Nir Nissim, head of the David and Janet Polak Family Malware Lab at Cyber@BGU, and a member of the BGU Department of Industrial Engineering and Management. “Malboard was effective in two scenarios: by a remote attacker using wireless communication to communicate, and by an inside attacker or employee who physically operates and uses Malboard.”

New Detection Modules Proposed

Both the attack and detection mechanisms were developed as part of the master’s thesis of Nitzan Farhi, a BGU student and member of the USBEAT project at BGU’s Malware Lab.

“Our proposed detection modules are trusted and secured, based on information that can be measured from side-channel resources, in addition to data transmission,” Farhi says. “These include (1) the keyboard’s power consumption; (2) the keystrokes’ sound; and (3) the user’s behavior associated with his or her ability to respond to typographical errors.”

Dr. Nissim adds, “Each of the proposed detection modules is capable of detecting the Malboard attack in 100 percent of the cases, with no misses and no false positives. Using them together as an ensemble detection framework will assure that an organization is immune to the Malboard attack as well as other keystroke attacks.”

The researchers propose using this detection framework for every keyboard when it is initially purchased and daily at the outset, since sophisticated malicious keyboards can delay their malicious activity for a later time period. Many new attacks can detect the presence of security mechanisms and thus manage to evade or disable them.

The BGU researchers plan to expand work on other popular USB devices, including computer mouse user movements, clicks and duration of use. They also plan to enhance the typo insertion detection module and combine it with other existing keystroke dynamic mechanisms for user authentication since this behavior is difficult to replicate.

Source: Tech Xplore

Billions are being lost to cyber-crime each year, and the problem seems to be getting worse. So could we ever create unhackable computers beyond the reach of criminals and spies? Israeli researchers are coming up with some interesting solutions.

The key to stopping the hackers, explains Neatsun Ziv, vice president of cyber-security products at Tel Aviv-based Check Point Security Technologies, is to make hacking unprofitable.

“We’re currently tracking 150 hacking groups a week, and they’re making $100,000 a week each,” he tells the BBC.

“If we raise the bar, they lose money. They don’t want to lose money.”

This means making it difficult enough for hackers to break in that they choose easier targets.

And this has been the main principle governing the cyber-security industry ever since it was invented – surrounding businesses with enough armour plating to make it too time-consuming for hackers to drill through. The rhinoceros approach, you might call it.

But some think the industry needs to be less rhinoceros and more chameleon, camouflaging itself against attack.

The six generations of cyber-attacks

1991: Floppy discs are infected with malicious software that attacks any PC they are inserted into

1994: Attackers access company intranets to steal data

1997: Hackers fool web servers into giving them access, exploiting server vulnerabilities

2006: Attackers start finding “zero-day” – previously unknown – bugs in all types of commonly-used software and use them to sneak into networks or send malware disguised as legitimate file attachments

2016: Hackers use multi-pronged attacks, combining worms and ransomware, powerful enough to attack entire networks at once

2019: Hackers start attacking internet of things connected devices.

Source: Check Point Software Technologies

“We need to bring prevention back into the game,” says Yuval Danieli, vice president of customer services at Israeli cyber-security firm Morphisec.

“Most of the world is busy with detection and remediation – threat hunting – instead of preventing the cyber-attack before it occurs.”

Morphisec – born out of research done at Ben-Gurion University – has developed what it calls “moving target security”. It’s a way of scrambling the names, locations and references of each file and software application in a computer’s memory to make it harder for malware to get its teeth stuck in to your system.

The mutation occurs each time the computer is turned on so the system is never configured the same way twice. The firm’s tech is used to protect the London Stock Exchange and Japanese industrial robotics firm Yaskawa, as well as bank and hotel chains.

But the most effective way to secure a computer is to isolate it from local networks and the internet completely – so-called air gapping. You would need to gain physical access to the computer to steal data.

Yuval Elovici, head of the cyber-security research centre at Ben-Gurion University, warns that even this method isn’t 100% reliable.

“The obvious way to attack an air-gapped machine is to compromise it during the supply chain when it is being built,” he says.

“So you then have a compromised air-gapped computer in a nuclear power station that came with the malware – the attacker never has to enter the premises.”

Indeed, in October last year, Bloomberg Businessweek alleged that Chinese spies had managed to insert chips on servers made in China that could be activated once the machines were plugged in overseas. The servers were manufactured for US firm Super Micro Computer Inc.

The story suggested that Amazon Web Services (AWS) and Apple were among 30 companies, as well as government agencies and departments, that had used the suspect servers.

Apple and Amazon strenuously denied the claims.

While air gapping is impractical for many businesses, so-called “co-operative cyber-security” is being seen as another way to thwart the hackers.

Imagine there are four firms working together: Barclays, Microsoft, Google and a cyber-security company, say.

Each of the four firms gives a piece of data to each other. They don’t know what the data is that they are protecting, but they hold it in their networks.

In order to access sensitive information from any of the firms, attackers would need to hack all four networks and work out which piece of data is missing, to be able to make any sense of the files stolen.

“If the likelihood of breaking into a single network is 1%, then to penetrate four different networks, the likelihood would become 0.000001%,” explains Alon Cohen, founder of cyber-security firm nsKnox and former chief technology officer for the Israeli military.

He calls the concept “crypto-splitting”, and it involves encoding each sequence of data as thousands of numbers then dividing these cryptographic puzzles between the four companies.

“You would need to solve thousands of puzzles in order to put the data back together,” says Mr Cohen.

Check Point also collaborates with large multinational technology firms in a data-sharing alliance in the belief that co-operation is key to staying one step ahead of the hackers.

But while such approaches show promise, Check Point’s Neatsun Ziv concludes that: “There is no such thing as an unhackable computer, the only thing that exists is the gap between what you build and what people know how to hack today.”

There is always a trade-off between usability and security. The more secure and hack-proof a computer is, the less practical it is in a networked world.

“Yes, we can build an unhackable computer …but it would be like a tank with so many shields that it wouldn’t move anywhere,” says Morphisec’s Mr Danieli.

The concern for the cyber-security industry is that as the nascent “internet of things” develops, powered by 5G mobile connectivity, the risk of cyber-attack will only increase.

And as artificial intelligence becomes more widespread, it will become just another tool hackers can exploit.

The arms race continues.

Source: BBC News

A computer virus that can add fake tumours to medical scan images has been created by cyber-security researchers.

BBC SCIENCE PHOTO LIBRARY

In laboratory tests, the malware altered 70 images and managed to fool three radiologists into believing patients had cancer.

The altered images also managed to trick automated screening systems.

The team from Israel developed the malicious software to show how easy it is to get around security protections for diagnostic equipment.

The program was able to convincingly add fake malignant growths to images of lungs taken by MRI and CT scanning machines.

The researchers, from Ben Gurion University’s cyber-security centre, said the malware could also remove actual malignant growths from image files to prevent patients who are targets getting the care they need.

The images targeted were scans of lungs but the malware could be tuned to produce other fake conditions such as brain tumours, blood clots, fractures or spinal problems, according to the Washington Post, which first reported on the research.

Images and scans were vulnerable, said the researchers, because the files were generally not digitally signed or encrypted. This means any changes would be hard to spot.

The researchers suggested the security flaws could be exploited to sow doubt about the health of government figures, sabotage research, commit insurance fraud or as part of a terrorist attack.

In addition, they said, weaknesses in the way hospitals and health care centres protect their networks could give attackers easy access.

While hospitals were careful about sharing sensitive data beyond their boundaries, they took much less care when handling data internally, said one of the researchers.

“What happens within the hospital system itself, which no regular person should have access to in general, they tend to be pretty lenient about,” Yisroel Mirsky told the Washington Post.

Better use of encryption and digital signatures could help hospitals avoid problems if cyber-attackers tried to subvert images, he added.

Hospitals and other healthcare organisations have been a popular target for cyber-attackers and many have been hit by malicious ransomware that encrypts files and only returns the data when victims pay up.

The NHS was hit hard in 2017 by the WannaCry ransomware which left many hospitals scrambling to recover data.

Source: BBC News

Researchers in Israel created malware to draw attention to serious security weaknesses in medical imaging equipment and networks.

When Hillary Clinton stumbled and coughed through public appearances during her 2016 presidential run, she faced critics who said that she might not be well enough to perform the top job in the country. To quell rumors about her medical condition, her doctor revealed that a CT scan of her lungs showed that she just had pneumonia.

But what if the scan had shown faked cancerous nodules, placed there by malware exploiting vulnerabilities in widely used CT and MRI scanning equipment? Researchers in Israel say they have developed such malware to draw attention to serious security weaknesses in critical medical imaging equipment used for diagnosing conditions and the networks that transmit those images — vulnerabilities that could have potentially life-altering consequences if unaddressed.

The malware they created would let attackers automatically add realistic, malignant-seeming growths to CT or MRI scans before radiologists and doctors examine them. Or it could remove real cancerous nodules and lesions without detection, leading to misdiagnosis and possibly a failure to treat patients who need critical and timely care.

Yisroel Mirsky, Yuval Elovici and two others at the Ben-Gurion University Cyber Security Research Center in Israel who created the malware say that attackers could target a presidential candidate or other politicians to trick them into believing they have a serious illness and cause them to withdraw from a race to seek treatment.

The research isn’t theoretical. In a blind study the researchers conducted involving real CT lung scans, 70 of which were altered by their malware, they were able to trick three skilled radiologists into misdiagnosing conditions nearly every time. In the case of scans with fabricated cancerous nodules, the radiologists diagnosed cancer 99 percent of the time. In cases where the malware removed real cancerous nodules from scans, the radiologists said those patients were healthy 94 percent of the time.

Even after the radiologists were told that the scans had been altered by malware and were given a second set of 20 scans, half of which were modified, they still were tricked into believing the scans with fake nodules were real 60 percent of the time, leading them to misdiagnoses involving those patients. In the case of scans where the malware removed cancerous nodules, doctors did not detect this 87 percent of the time, concluding that very sick patients were healthy.

The researchers ran their test against a lung-cancer screening software tool that radiologists often use to confirm their diagnoses and were able to trick it into misdiagnosing the scans with false tumors every time.

“I was quite shocked,” said Nancy Boniel, a radiologist in Canada who participated in the study. “I felt like the carpet was pulled out from under me, and I was left without the tools necessary to move forward.”

The study focused on lung cancer scans only. But the attack would work for brain tumors, heart disease, blood clots, spinal injuries, bone fractures, ligament injuries and arthritis, Mirsky said.

Attackers could choose to modify random scans to create chaos and mistrust in hospital equipment, or they could target specific patients, searching for scans tagged with a specific patient’s name or ID number. In doing this, they could prevent patients who have a disease from receiving critical care or cause others who aren’t ill to receive unwarranted biopsies, tests and treatment. The attackers could even alter follow-up scans after treatment begins to falsely show tumors spreading or shrinking. Or they could alter scans for patients in drug and medical research trials to sabotage the results.

The vulnerabilities that would allow someone to alter scans reside in the equipment and networks hospitals use to transmit and store CT and MRI images. These images are sent to radiology workstations and back-end databases through what’s known as a picture archiving and communication system (PACS). Mirsky said the attack works because hospitals don’t digitally sign the scans to prevent them from being altered without detection and don’t use encryption on their PACS networks, allowing an intruder on the network to see the scans and alter them.

“They’re very, very careful about privacy … if data is being shared with other hospitals or other doctors,” Mirsky said, “because there are very strict rules about privacy and medical records. But what happens within the [hospital] system itself, which no regular person should have access to in general, they tend to be pretty lenient [about]. It’s not … that they don’t care. It’s just that their priorities are set elsewhere.”

Although one hospital network they examined in Israel did try to use encryption on its PACS network, the hospital configured the encryption incorrectly and as a result the images were still not encrypted.

Fotios Chantzis, a principal information-security engineer with the Mayo Clinic in Minnesota who did not participate in the study but confirmed that the attack is possible, said that PACS networks are generally not encrypted. That’s in part because many hospitals still operate under the assumption that what’s on their internal network is inaccessible from outside — even though “the era where the local hospital network was a safe, walled garden is long gone,” he said.

Although encryption is available for some PACS software now, it’s still generally not used for compatibility reasons. It has to communicate with older systems that don’t have the ability to decrypt or re-encrypt images.

To develop their malware, the Israeli researchers used machine learning to train their code to rapidly assess scans passing through a PACS network and to adjust and scale fabricated tumors to conform to a patient’s unique anatomy and dimensions to make them more realistic. The entire attack can be fully automated so that once the malware is installed on a hospital’s PACS network, it will operate independently of the researchers to find and alter scans, even searching for a specific patient’s name.

To get the malware onto a PACS network, attackers would need either physical access to the network — to connect a malicious device directly to the network cables — or they could plant malware remotely from the Internet. The researchers found that many PACS networks are either directly connected to the Internet or accessible through hospital machines that are connected to the Internet.

To see how easy it would be to physically install malware on a PACS network, Mirsky conducted a test at a hospital in Israel that the researchers videotaped. He was able to enter the radiology department after hours and connect his malicious device to the network in just 30 seconds, without anyone questioning his presence. Although the hospital had given permission for the test, staff members didn’t know how or when Mirsky planned to carry it out.

To prevent someone from altering CT and MRI scans, Mirsky says, ideally hospitals would enable end-to-end encryption across their PACS network and digitally sign all images while also making sure that radiology and doctor workstations are set up to verify those signatures and flag any images that aren’t properly signed.

Suzanne Schwartz, a medical doctor and the Food and Drug Administration’s associate director for Science and Strategic Partnerships, who has been leading some of the FDA’s effort to secure medical devices and equipment, expressed concern about the findings of the Israeli researchers. But she said many hospitals don’t have the money to invest in more secure equipment, or they have 20-year-old infrastructure that doesn’t support newer technologies.

“It’s going to require changes that go well beyond devices, but changes with regards to the network infrastructure,” Schwartz said. “This is where engaging and involving with other authorities and trying to bring the entire community together becomes really important.”

Christian Dameff, an emergency room physician with the University of California at San Diego School of Medicine and a security researcher who has exposed vulnerabilities with the 911 emergency calling system,notes that in the case of a cancer diagnosis, some backstops would prevent a patient from receiving unwarranted treatment based only on a maliciously modified CT scan. But that doesn’t mean the attack would be harmless.

“There are a couple of steps before we just take someone to surgery” or prescribe radiation and chemotherapy, Dameff said. “But there is still harm to the patient regardless. There is the emotional distress [from learning you may have cancer], and there are all sorts of insurance implications.”

The radiologists in the BGU study recommended follow-up treatment and referrals to a specialist for all of the patients with scans that showed cancerous lung nodules. They recommended immediate tissue biopsies or other surgery for at least a third of them.

Correction: This story has been updated to reflect that the hospital in Israel didn’t encrypt any data passed over its network. An earlier version of the story said it had encrypted the metadata for the scans, which contains a patient’s name and medical ID.

Source: The Washington Post

Left unchecked, our drones may pose significant risks to our privacy and security.

Drones flying over populated areas, unchecked, represent a real threat to our privacy, researchers have warned.

On Wednesday, academics from Israel’s Ben-Gurion University of the Negev (BGU) and Fujitsu System Integration Laboratories revealed the results of a new study which examined over 200 techniques and technologies which are currently in use to detect and disable drones.

BGU and Fujitsu say this is the first study of its kind, which examines how lawmakers and drone developers are attempting to control drone usage.

The research, titled “Security and Privacy Challenges in the Age of Drones,” (.PDF) found that cybersecurity measures developed to keep these flying camera-laden vehicles are falling woefully short.

Drones are now used for military purposes, for pizza deliveries, for delivering life-saving medication, and for surveillance & monitoring in agriculture. Drones and other forms of unmanned aerial vehicle (UAV) are also being tested as potential future transport options.

Unfortunately, it is the minority which can ruin it for the rest of us. Drone-related security incidents are reported on close to a daily basis, and it was only a few months ago that a single drone sighted around the grounds of the UK’s Gatwick airport caused chaos, grounded flights, and resulted in the misery of countless passengers attempting to travel ahead of the Christmas holidays.

The UK’s response was rather limp and resulted in only a new power being awarded to police to issue £100 fines for inappropriate drone usage. However, the country found itself unable to detect or stop the drone during its antics.

Such incidents can not only disrupt the lives of citizens but can also result in damages and compensation claims — and so organizations and governments are now looking at ways to detect and disable drones, a new market which is expected to reach $1.85 billion by 2024.

The report suggests that left unchecked, drone use in populated areas “could result in cyberattacks, terrorism, crime, and threats to privacy.”

There are a number of ways that organizations are tackling privacy issues caused by drones. Radar, RF scanners, thermal cameras, audio alerts, and even falconry have all been explored, and one of the new methods which are being developed is software able to physically track a drone.

However, these are easy to compromise, as shown by the research team in the video below:

The team also demonstrated an interesting attack method in which a drone was used as a conduit for delivering hacking hardware and radio systems to a target — which could be a smart home or an air-gapped business system — which was disguised as a perfectly innocent pizza delivery:

BGU and Fujitsu suggest in the report that the biggest challenge vendors face when it comes to drones and their potential impact on privacy and security is determining a drone’s purpose in a non-restricted area, also known as an “open sky policy.”

“The cutting-edge technology and decreasing drone prices made them accessible to individuals and organizations, but has created new threats and recently caused an increase in drone-related incidents,” says Ben Nassi, a Ph.D. student from BGU’s Department of Software and Information Systems Engineering (SISE). “There are many difficulties that militaries, police departments, and governments are seeking to overcome, as it is a recognized threat to critical infrastructure, operations, and individuals.”

The researchers propose that drone ID systems and registration are the way forward, both of which have now been implemented in new US regulations.

Whitelisting, such as an out-of-band solution which installs microcontroller on white-listed drones able to transmit their ID to controllers for authentication; software-based monitoring systems which translate a drone’s commands, unique signatures based on vendor hardware, and using cellular technology to trace operators have all also been suggested as potential solutions.

However, controlling drone use without stifling both this emerging, innovative industry and the joy of innocent enthusiasts is a difficult proposition and there is no failsafe solution available — at least, for now.

Source: ZDNet

Yes, even the Tor browser can be spied on by this nasty code

Special report Computer science boffins have demonstrated a side-channel attack technique that bypasses recently-introduced privacy defenses, and makes even the Tor browser subject to tracking. The result: it is possible for malicious JavaScript in one web browser tab to spy on other open tabs, and work out which websites you’re visiting.

This information can be used to target adverts at you based on your interests, or otherwise work out the kind of stuff you’re into and collect it in safe-keeping for future reference.

Researchers Anatoly Shusterman, Lachlan Kang, Yarden Haskal, Yosef Meltser, Prateek Mittal, Yossi Oren, Yuval Yarom – from Ben-Gurion University of the Negev in Israel, the University of Adelaide in Australia, and Princeton University in the US – have devised a processor cache-based website fingerprinting attack that uses JavaScript for gathering data to identify visited websites.

The technique is described in a paper recently distributed through ArXiv called “Robust Website Fingerprinting Through the Cache Occupancy Channel.”

“The attack we demonstrated compromises ‘human secrets’: by finding out which websites a user accesses, it can teach the attacker things like a user’s sexual orientation, religious beliefs, political opinions, health conditions, etc.,” said Yossi Oren (Ben-Gurion University) and Yuval Yarom (University of Adelaide) in an email to The Register this week.

It’s thus not as serious as a remote attack technique that allows the execution of arbitrary code or exposes kernel memory, but Oren and Yarom speculate that there may be ways their browser fingerprinting method could be adapted to compromise computing secrets like encryption keys or vulnerable installed software.

In any event, the attack could have serious consequences for those using Tor in the belief that their website visits can be kept secret.

A side-channel attack (or “transient execution attack“) involves observing some portion of a computing system to collect measurements that can be used to infer otherwise privileged information. The Spectre, Meltdown, and Foreshadow vulnerabilities revealed this year all have the potential to be exploited via side-channel attack techniques.

Oren and Yarom explained their approach works at a more fundamental level than Spectre. “It works in places where Spectre cannot work (for example, across process boundaries), and the CPU patches built to protect against Spectre cannot stop it,” they said. “On the other hand, the Spectre attack is capable of recovering information at a much higher resolution than our attack.”

One of the ways these attacks have been mitigated is by limiting access to high-precision timers, by which side-channel data can be collected. When the Spectre and Meltdown vulnerabilities were first disclosed, for example, Mozilla said it would disable or reduce the precision of time sources in its Firefox browser.

But this latest browser fingerprinting technique doesn’t need a high-precision timer because it focuses on processor cache occupancy.

“Cache occupancy measures what percentage of the entire cache has been accessed over a certain time period,” explained Oren and Yarom. “The browser is very memory intensive, since it receives large amounts of data from the network and draws various outputs to the screen. This means it uses a significant portion of the cache as it loads a page.”

What’s more, it doesn’t depend on the layout of the cache, which makes cache layout randomization – a risk mitigation technique – useless for this particular approach. The attack is also unaffected by defenses against network-based fingerprinting, as when a browser fetches data from its response cache rather than the network or when network traffic shaping is employed.

Automatic identification

This fingerprinting attack involves using JavaScript to measure processor cache access latency over time as websites are loaded. These “memorygrams” are then compared via deep-learning techniques to a set of memorygrams collected by the attacker, with an eye toward automatically identifying similarities to establish a website visit. In other words, it is possible to determine which website someone’s looking at by the way their browser accesses the processor’s CPU cache while fetching and rendering on-screen the web pages. Malicious JavaScript in one tab can monitor cache accesses to identify patterns and fingerprint the sites visited by other tabs.

“‘Classical’ machine learning techniques require a human expert to find out which ‘features’ in the data are relevant for the attack,” explained Oren and Yarom. “There is a lot of research on the best features to use when performing other types of attacks. In deep learning, the computer acts as the expert and tries to find these features itself. This allows us to go straight from the data to the results. Perhaps a human researcher will be able to find better features than our deep learning algorithm did, and improve the attack even further.”

The boffins considered two scenarios: a closed world data set, where 100 memorygrams for each of 100 websites, are evaluated; and an open world data set, where 100 sensitive web pages must be distinguished from 5,000 other websites.

Using mainstream browsers on the closed set, the researchers were able to accurately classify 70 to 90 per cent of website visits. Applied to Tor, the attack managed accuracy of only 47 per cent, but when other data was considered, accuracy increased to 72 per cent. Results were similar for the open world data set – 70 to 90 per cent, with Tor identification at 83 per cent if the researchers considered not only the top output, but also checked to see whether it’s one of the top five detected results.

If the goal was simply to determine whether the website visited was sensitive or non-sensitive, accuracy increased to more than 99 per cent in the open world data set.

Oren and Yarom say their work shows that efforts to defend against side-channel attacks by reducing access to precision timing have been for naught.

“In this work we show that the whole approach is futile – we simply do not need high-resolution timers for the attack,” they said. “Similarly, some approaches for protecting from Spectre segregate sites into multiple processes. We show that this is not sufficient. We show that we can spy from one browser tab on another and even from one browser on other browsers running on the computer.”

The takeaway, they contend, is that anything short of running a single browser tab at any one point in time poses a privacy risk: if you open a second tab, JavaScript in it can snoop on the other tab. Disabling JavaScript completely will kill off the attack, but also kill off a lot of websites, which rely on JS functionality to work. And they say virtualization should be seen as a convenience feature rather than a security feature.

“If you want to visit sensitive and non-sensitive websites at the same time, use two different computers,” they said. ®

Source: The Register

Bösartige Kühlschränke, entführte Autos, manipulierte Algorithmen – Schutz gegen Attacken aus dem Netz ist für Staaten wie Israel überlebenswichtig.

Be’er Sheva/Tel AvivHinter „Golden Cup“ lauerte die Gefahr: Die Smartphone-App zur Fußball-WM in Russland sollte Live-Berichterstattung liefern. Doch sie nahm auch Telefonate auf, stahl Kontaktdaten und lieferte mittels GPS einen genauen Standort des Nutzers. Die Adressaten: israelische Soldaten. Der mutmaßliche Absender: die Terrorgruppe Hamas. Etwa hundert Soldaten sollen von der Schadsoftware betroffen gewesen sein, hieß es.

Ein Angriff, der einen überschaubaren Schaden anrichtete. Wohl auch, weil Israel digital so hochgerüstet ist wie kaum ein anderes Land. Israel befindet sich in permanenter Alarmbereitschaft. Abgesehen von Jordanien und Ägypten ist das Land von Feinden umgeben. Attacken auf die digitale Infrastruktur oder die Bürger sind hier Alltag.

Im Kampf dagegen setzt man nicht nur auf Eliteeinheiten. Israel ist auch zum Tummelplatz für Start-ups geworden. Und damit zum Vorbild für andere Länder – etwa Deutschland. Das kleine Land am Mittelmeer zeigt, wie Staat und Wirtschaft zusammenwirken können, um Innovation zu fördern.

Ganz anders die Situation in Deutschland: In der vergangenen Woche machten Berichte über die stockende Modernisierung der IT-Systeme der Bundeswehr die Runde. Nur ein Beispiel von vielen. Eine aktuelle Studie der Unternehmensberatung PwC kam vor wenigen Tagen zu dem Ergebnis, dass gerade einmal die Hälfte der europäischen Unternehmen über eine umfassende Cyber-Sicherheitsstrategie verfügt. Sie liegen damit auf dem vorletzten Platz – hinter Asien und Nord- und Südamerika.

Hohes Schutzbedürfnis

Abwehr und Schutz spielen in Israel seit Staatsgründung eine entscheidende Rolle, mittlerweile auch digital. Mit der Militäreinheit 8200 hat sich das Land hier ein Denkmal gesetzt. Um die Cyber-Truppe ranken sich Legenden. So soll etwa der Cyberangriff auf iranische Atomanlagen von ihr erdacht und durchgeführt worden sein.

Die Verschwiegenheit der Streitkräfte macht den „Mythos 8200“ nur noch mächtiger. Viele Rekruten der Armee machen sich nach dem Wehrdienst mit dem erworbenen technologischen Know-how selbstständig. Das Militär als digitale Kaderschmiede.

Der Markt mit dem Schutz gehört zu den dynamischsten im ohnehin schnell wachsenden Start-up-Ökosystem des Landes. Laut der israelischen Start-up-Organisation „Start-up Nation Central“ sammelten die Neugründungen 2017 rund 814 Millionen US-Dollar an Wagniskapital ein. Kein anderes Land mit Ausnahme der USA konnte eine derart hohe Summe einstreichen. Für das laufende Jahr erwarten die Analysten einen Anstieg der Investitionen auf mehr als eine Milliarde US-Dollar.

Den Grundstein hat das 1993 gegründete Unternehmen Checkpoint gelegt, das als Erfinder der Firewall gilt. Gründer Gil Shwed ist so etwas wie der Patriarch der Cyber-Szene des Landes. Jeder spricht voller Ehrfurcht von dem 50-Jährigen, der dazu beitrug, Israel als Standort für Cybersicherheit zu etablieren.

„Als das Internet entstand und für jeden zugänglich wurde, war in Israel schnell klar, dass das völlig neue Risiken bringen würde“, sagt Shwed: „Ich wollte den Zugang für jeden sicher gestalten.“ Mittlerweile werden die Aktien des Unternehmens an der Nasdaq gehandelt, zu den Kunden zählen multinationale Konzerne.

Auch immer mehr deutsche Unternehmen entdecken die digitale Kompetenz des Landes – aus gutem Grund, wie Yochai Corem, Vice President beim Technologieanbieter Cyberbit, weiß: „Viele Unternehmen erkennen keine Bedrohung und verweisen auf ihre Firewall oder gehen davon aus, dass ihnen nichts passieren wird.“ Dabei sei es für Angreifer heute sehr einfach, die Schutzmaßnahmen zu überwinden.

Cyberbit gehört zum israelischen Technologie- und Rüstungskonzern Elbit und bietet eine Trainings- und Simulationsplattform für Cybersicherheitsexperten. Die nutzte etwa der IT-Dienstleister der Sparkassen-Gruppe. Deren Sicherheitsexperten nahmen zusammen mit Kollegen von israelischen Banken an einem gemeinsamen Training in Israel teil.

Deutsche Firmen vor Ort

Konzerne wie Daimler oder Porsche sind mit eigenen Büros in Israel vor Ort, der Autozulieferer Continental übernahm Ende 2017 das IT-Sicherheitsunternehmen Argus, das vernetzte Fahrzeuge vor dem Zugriff von außen schützen soll.

Die Deutsche Telekom habe seit 2004 rund 50 Millionen US-Dollar in den Forschungsstandort in Be’er Sheva investiert, sagt Amit Keren, Managing Director des Unternehmens in Israel: „Es war der erste deutsche Konzern, der die Forschungsmöglichkeiten für die Cyber-Abwehr erkannt hat.“

Be’er Sheva liegt an der Grenze zur Wüste Negev. Es ist eine dieser Retortenstädte, die Staatsgründer Ben Gurion im Sinn hatte, als er das Ziel ausgab, „die Wüste zum Blühen“ zu bringen. Grün ist die Stadt zwar dank künstlicher Bewässerung, wirtschaftliche Blüte suchte man hier allerdings lange vergebens: Be’er Sheva gilt vielen als der Inbegriff der Peripherie, abgehängt vom Wirtschaftswunder an der Küste, sozial schwach und als Standort unattraktiv.

Ende der 60er-Jahre gründete der Staat hier die Ben Gurion Universität, um das zu ändern. Nachhaltig gefördert hat sie den Standort bislang nicht – noch nicht. Nach dem Willen der Regierung soll hier nun ein High-Tech-Park entstehen – ein Campus aus Universität, Unternehmen und den Cyber-Einheiten des Militärs.

„Die Idee ist, den größten Tech-Hub des Landes zu schaffen“, sagt Oleg Brodt, Forschungs- und Entwicklungschef von „Cyber@BGU“, eine Organisation die für die gesamte Cyber-Forschung und Kooperationen der Universität zuständig ist.

Brodt und sein Team forschen hier an den Gefahren der Zukunft – im Auftrag von Unternehmen wie der Deutschen Telekom. Auch Konzerne wie Audi, IBM oder EY haben den Standort für sich entdeckt. Fragt man Brodt nach Bedrohungsszenarien der Zukunft, hat er schnell die passenden Beispiele zur Hand.

Ein Szenario ist fast so alt wie die Idee des selbstfahrenden Autos: Hacker übernehmen die Kontrolle über eines der smarten Vehikel und steuern es aus der Ferne. Forscher Brodt fürchtet allerdings ganz andere Angriffe. Die würden sich eher gegen eine ganze Serie von Automobilen richten, die abgeschaltet und die Eigentümer zum Zahlen aufgefordert werden, damit sie den Wagen wieder nutzen können. Solche Attacken seien günstiger und sehr einfach in der Masse zu wiederholen.

Mit genau dieser Möglichkeit beschäftigt sich das 2016 gegründete Start-up Cybellum. Dessen Technologie untersucht Software auf Sicherheitslücken, zu den ersten Kunden zählen vor allem Automobilhersteller und ihre Zulieferer: „Es ist wirklich erstaunlich, wie viel am Automobil mittlerweile vernetzt ist – zum Beispiel kann oft selbst das Reifenventil via Bluetooth an den Bordcomputer Informationen übermitteln“, erklärt Co-Gründer Michael Engstler.

Und das könnte am Ende gewaltige Auswirkungen haben: „Wenn eine Sicherheitslücke von den falschen Leuten entdeckt wird, könnte damit eine ganze Fahrzeugflotte angegriffen werden – das wären Millionen von Automobilen weltweit und ein erheblicher Schaden für die Hersteller.“

Immer mehr Ziele

Im Zeitalter der vernetzten Welt ist nahezu alles ein potenzielles Ziel. Forscher Brodt skizziert einen Fall, den einer seiner Studenten untersuchte. Dabei wurde die Sicherheitslücke eines smarten Kühlschranks identifiziert. Hacker könnten darüber in das Gerät eindringen und beispielsweise drohen, die Temperatur stündlich um einen Grad zu erhöhen, wenn nicht gezahlt werde.

Auf den ersten Blick ein banal wirkender Angriff, aber die Masse macht es. Allein für die privaten Haushalte prognostizierte Gartner für das Jahr 2020 weltweit über zwölf Milliarden vernetzte Geräte in privaten Haushalten. Hinzu kommen dann aber auch noch smarte Thermostate oder Feuermelder, die in den Büros von Unternehmen zum Einsatz kommen.

Oft hätten Konzerne große Probleme ihr Inventar an vernetzten Geräten zu identifizieren, meint Forscher Brodt: „Wie soll man sich dann schützen?“

Die ehemalige Kapitänin der Eliteeinheit 8200, Sivan Rauscher, ist Mitgründerin von Securing Sam. Sie glaubt, eine Lösung für das Problem zu haben: ein digitaler Fingerabdruck. „Mittels künstlicher Intelligenz weist die Cloud den Geräten den entsprechenden Schutz zu und überwacht Anomalien“, erklärt Rauscher.

Doch auch künstliche Intelligenz könne manipuliert werden, warnt Brodt. So fanden er und sein Team heraus, wie autonom fahrende Autos mithilfe von Stickern auf Verkehrsschildern durcheinander gebracht werden konnten. Die Schilder wurden nicht erkannt, oder das System las ein falsches Verkehrszeichen – mit womöglich verheerenden Folgen.

Eine im 3D-Drucker hergestellte Brille wiederum wirkte für das menschliche Auge völlig normal, war aber in der Lage, ein biometrisches Gesichtserkennungssystem komplett durcheinander zu bringen – so sehr, dass am Ende eine Person falsch identifiziert wurde.

Die Beispiel zeigen: Die weltweite Sicherheitslage im Netz ist für Israel und seine Gründer gutes Marketing. Dennoch müssen sie weiter Überzeugungsarbeit leisten, auch in Deutschland. Dax-Konzerne investierten viel, meint Cyberbit-Manager Corem: Aber bei den kleinen und mittelständischen Betrieben sei das oft noch nicht der Fall.

Immerhin: Telekom-Manager Keren stellt fest, dass die Aufmerksamkeit wachse. Aber immer noch dominiere häufig die Frage, wie sich Cybersicherheit am Ende rentiere. Seine Antwort: „Jeder hat ein Schloss an der Haustür und da gibt es keine Gespräche über Amortisierung oder einem Finanzierungsmodell.“

Source: Handelsblatt

מניבוי סיכויי ההצלחה של טיפול בסרטן ועד הוכחת החשיבות של מגע אנושי. 7 חוקרים מהאוניברסיטאות הגדולות בארץ מספרים על התגליות שלהם

1. חוששים שרחפן מרגל אחריכם? יש דרך פשוטה לגלות את זה

דוקטורנט מאוניברסיטת בן גוריון גילה כיצד היקף תעבורת המידע חושף את מטרות הרחפנים

איך תדעו שצולמתם על ידי רחפן ואם הייתם המטרה שלו? מחקר חדש, שנעשה באוניברסיטת בן גוריון, בשיתוף חוקרי מכון ויצמן, מציע דרך להוכיח זאת, באופן שעשוי להיות קביל מבחינה משפטית.

הרקע למחקר הוא החשש הגובר לפרטיות, לאור העלייה בפופולריות הרחפנים עם מצלמות בקרב גורמים פרטיים ועסקיים. לפי חברת המחקר גרטנר, קרוב ל-3 מיליון רחפנים נרכשו בשוק הפרטי והעסקי (לא הצבאי) ב-2017. לאחרונה גם הוקלה הרגולציה על תעופת רחפנים, ולא מן הנמנע שבקרוב נראה אותם מתעופפים סביבנו בתפקידי שליחות ואבטחה.

איך נדע אם הרחפן שעבר ליד הבית צילם רק את מספרו לצורך ניווט בלבד או שהוא מצלם את החלון כדי לתצפת? ניתן היום לקלוט בקלות יחסית את המידע שעובר מהרחפן אל המפעיל, אלא שהמידע הזה מוצפן. מה שלא ניתן להסתיר הוא היקף תעבורת המידע והשינויים שחלים בו. הסוד בטכנולוגיה שפיתחו החוקרים הוא שכאשר אנחנו משנים במהירות את התמונה המצולמת, הרחפן חייב להגיב לכך בהגברת קצב תעבורת הווידיאו, מאחר שמידע משתנה ניתן פחות לדחיסה מאשר תמונה יציבה יחסית.

בהדמיה הראשונה של הטכנולוגיה, התקינו החוקרים וילון חכם על חלון בית, ואחר כך יירטו את תעבורת הווידיאו המוצפנת שמשודרת מהרחפן אל המפעיל. “אנחנו יכולים לראות מתאם בין התדר, כלומר קצב השינוי, של האור המהבהב לבין תדר השינוי בתעבורת הווידיאו ברחפן”, אומר בן נשיא, שהוביל את המחקר במסגרת הדוקטורט שלו במכון לאבטחת סייבר באוניברסיטת בן גוריון. מנחה הדוקטורט היה פרופ’ יובל אלוביץ, ראש המכון ו ראש מעבדת החדשנות דויטשה טלקום באוניברסיטה .

כך, בלי לראות בין את תמונת הווידיאו שקלט הרחפן, התאפשר לחוקרים להוכיח שה”שכן” משתמש ברחפן כדי לצלם את הבית. בהדמיה נוספת, החוקרים הציגו כיצד רצועת LED המחוברת לחולצה לבנה יכולה לשמש לאיתור פעילות בלתי חוקית של רחפן המצלם את מי שלובש אותה חולצה.

“מחקר זה מנפץ את הסברה הנפוצה ששימוש בהצפנה כדי לאבטח תעבורת וידיאו ברחפנים מונע ממושאי ריגול לדעת שמרגלים אחריהם”, אומר נשיא. ניתן להשתמש בשיטה הזאת מכל מחשב נייד מצויד במערכת הפעלה מסוג לינוקס והיא אינה דורשת יכולות פריצה או הצפנה מורכבות.

צוות המחקר כלל גם את רז בן נתנאל, סטודנט במחלקה להנדסת מערכות תקשורת, ואת פרופ’ עדי שמיר (זוכה פרס טיורינג) ממכון ויצמן למדע, שהעלה את הרעיון בסדנה שארגנו המעבדות לאבטחת מידע באוניברסיטת בן גוריון, בתחום אבטחת האינטרנט של הדברים. המאמר פורסם באתר Wired.

2. חלקיק הזהב שמנבא למי מתאים טיפול אימונותרפי

חוקרים מאוניברסיטת בר-אילן פיתחו שיטה שתייעל את הטיפול בסרטן

אימונותרפיה היא אחת הטכנולוגיות המובילות היום בתחום המלחמה בסרטן, שאף עשויה להביא לריפוי המחלה, אבל רק בחלק מהמטופלים. אצל אחרים, תרופות אימונותרפיות (המפעילות את מערכת החיסון) מועילות רק מעט או אינן מועילות כלל, והטיפול לא רק מבזבז את משאבי מערכת הבריאות, אלא גם את הזמן ואת הכוחות של המטופל.

פרופ’ סיריל כהן ופרופ’ רחלה פופובצר מאוניברסיטת בר-אילן ביקשו לפתח שיטה לניבוי הצלחת הטיפול, ותוך כדי כך הם גילו גם שיטה לשיפור הטיפול הקיים.

“בשנות ה-90 החל להתברר שלמרות שהסרטן הוא חלק מהעצמי, מערכת החיסון יודעת לזהות הבדלים קטנים בין תאים סרטניים לבריאים, והיא מהווה חלק חשוב ממערך המלחמה של הגוף במחלה”, אומר פרופ’ כהן. “אחד התאים שנלחם בהצלחה בסרטן הוא תא T, המאופיין בכך שעוצמת פעילותו נקבעת על ידי שני סוגי סיגנלים שחייבים להגיע זה אחר זה. אחד הוא סיגנל שמדליק אותו לפעולה – כמו בהתנעת מכונית. הסיגנל השני קובע את עוצמת הפעילות- כמו לחיצה על דוושת הגז. בלי שני האיתותים הללו, תא ה-T לא יפעל נגד הסרטן”.

אלא שלתא ה-T יש לא רק גז אלא גם ברקס. “המטרה היא טובה – לאפשר לתאי ה-T לקבל איתות שירסן אותם וימנע מהם להשתולל ולהזיק לגוף. אלא שתאי הסרטן ‘גילו’ את הברקס והם שולחים ‘רגל’ ארוכה ואכן מצליחים לעצור את פעולת מערכת החיסון נגדם”, מסביר פרופ’ כהן.

הברקס ה”מפורסם” ביותר של תאי ה-T נקרא קולטן PD1, וה”רגל” שהסרטן שולח אליו היא חומר בשם PDL1, שנקשר לקולטן PD1 ומאותת למערכת החיסון לא לפעול. התרופות המוכרות קייטרודה ואופדיבו הן תרופות “אנטי PD1″, כלומר הן חוסמות את הדוושה, כך שה”רגל” לא תוכל ללחוץ עליה. תרופת מסוג Anti-PDL1, כמו טסנטריק (Tecentriq), חוסמות את ה”רגל” של הסרטן כך שלא תגיע לדוושה.

מה עשו פרופ’ כהן ופרופ’ פופובצר? “ציפינו כמות קטנה מתרופת ה-Anti PDL1 בננו-חלקיקי זהב. התרופה עם הזהב מגיעה לגידול ומצטברת בו רק אם יש בגידול הרבה PDL1, כלומר יש לו רגל כזאת שבה הוא יכול להשתמש כדי לחסום את פעילות מערכת החיסון”, מסביר פרופ’ כהן. “אם אין לו הרבה PDL1, ככל הנראה הוא אינו משתמש במנגנון זה כדי לדכא את פעילות מערכת החיסון, ולכן לא תהיה הרבה תועלת בחסימת המנגנון הזה”. כמות הזהב בגידול ניתנת לצפייה בהדמיה, כלומר כל הבדיקה מתבצעת ללא צורך בביופסיה לגידול.

“השיטה טובה יותר כי ביופסיה, מלבד העובדה שהיא הליך פולשני, בוחנת רק חלק מהגידול וייתכן שיש שונות בין חלקים שונים בו. החומר המוזהב שלנו מצטבר גם בגרורות, שבביופסיה לא ניתן לראות אותן”.

בעקבות המחקר, התגלה גם האפקט הטיפולי. “מתברר שחלקיקי הזהב משפרים את השפעת הטיפול ומאפשרים להפחית מינון של תרופה. זה קורה משום שחלקיקי הזהב ממקדים את התרופה באזור שבו יש גידול סרטני. ננו-חלקיקים כמו שלנו מצטברים במיוחד באזורים עם כלי דם רבים ומחוררים, והחלקיקים המצופים בתרופה מצטברים בגידול, לעומת תרופה לבדה שמסתובבת בכל הגוף”.

בצוות המחקר השתתפו גם החוקרות קטרינה שמאלוב ורינת מאיר. המוצר נמצא בשלב הפיתוח והניסוי בבעלי חיים, כך שעדיין לא ניתן להשתמש בו.

3. התאמה אישית למערכת החיסון של החולה

המודל הממוחשב של פרופ’ שי שן אור מהטכניון עשוי לתרום לרפואה מותאמת אישית

“מערכת החיסון מורכבת מאלפי רכיבים שונים, שעד לאחרונה כל אחד מהם נחקר בנפרד”, אומר פרופ’ שי שן אור, מנהל המעבדה לאימונולוגיה מערכתית ורפואה מותאמת אישית בטכניון. “לכן החלטנו לבנות מודל ממוחשב שמייצג את כל מערכת החיסון בבת אחת, כדי שלראשונה ניתן יהיה לחקור אותה כמערכת”.

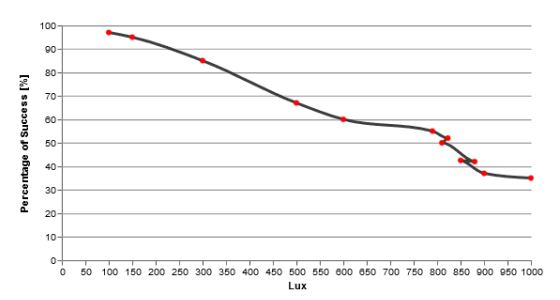

כיצד המודל נבנה? שן אור וצוותו סקרו באמצעות מערכת המחשוב שלהם את כל המאמרים בספרות המחקרית העוסקים במערכת החיסון ובתחומים משיקים, שהתפרסמו מאז שנות ה-60 של המאה ה-20. הם הכניסו למערכת לא רק את מסקנות המחקרים, אלא גם את כל המידע מכל הניסויים. לדוגמה, אם פורסם במאמר גרף, כל הנתונים בגרף הזה נקראו ותויקו.

“אנחנו בונים בפעם הראשונה תמונה אמיתית המראה כיצד פועלים כל רכיבי מערכת החיסון יחד ואיך הם מתקשרים ביניהם – במצב בריא ובמצבי מחלה שנחקרו”, אומר שן אור. לדבריו, העבודה עם המודל הראתה שהמחקר היום מתמקד במה שנמצא “מתחת לפנס”, בכ-23 הציטוקינים (מולקולות שבאמצעותן תאי מערכת החיסון מתקשרים) המפורסמים ביותר, ואילו ציטוקינים רבים כלל לא נחקרו.

“הצלחנו למצוא ציטוקינים שלא זוהו קודם לכן, ולזהות תפקידים חדשים לציטוקינים מוכרים”, אומר שן אור. לצד המודל הממוחשב, ישנה גם מעבדה “רטובה”, המשמשת את החוקרים כדי לדייק את המידע שהתקבל ולאסוף מידע נוסף שהם מרגישים שחסר להם. אחת מ”תופעות הלוואי” של מחקר כזה היא הגילוי כיצד בעצם התפתח המחקר. “לפעמים אנחנו רואים שלפני כמה עשרות שנים כמה חוקרים בחנו קשר או ציטוקין מסוים, ואנחנו ידועים לנבא באמצעות המודל את הדבר הבא שהם היו אמורים לגלות, אבל הם לא גילו, ויכולות להיות לזה אינסוף סיבות”, אומר שן אור.

על בסיס הידע שנצבר במעבדה הוקמה חברה בשם Cytoreason , המיישמת אותו לתחום המסחרי. “המחקר שלנו ישים בתחום הרפואה המותאמת אישית”, אומר שן אור. “מערכת החיסון דווקא לא משתנה מאוד בין אדם לאדם – זה מה שמאפשר לכתוב מודל – אולם בכל זאת ישנם כמה הבדלים שניתן לאתר ועל בסיסם להתאים תרופות, ואנחנו מאמינים שזהו יעד ריאלי מאוד לרפואה מותאמת אישית”.

יישום נוסף הוא מיצוב מחדש של תרופות, כלומר, איתור דמיון בין מחלות והמלצה על תרופות שמתאימות היום למחלה אחת ולכן עשויות להתאים גם למחלה אחרת. האתגר הגדול יותר הוא גילוי של מנגנונים חדשים וחומרים פעילים שאינם מוכרים או נמצאים בשימוש ברפואה.

4. הדרך לתקן ליקויים בזיכרון

ד”ר ענבל גושן מהאוניברסיטה העברית גילתה מה קורה כשמגרים תא עצב בזמן שהוא לומד

האם הזיכרון שלנו קרוב לגבול הקיבולת שלו או שניתן לשפר אותו באופן משמעותי? זו שאלה שכנראה לא תהיה עליה תשובה, עד שננסה, ואחת החוקרות שאכן מנסות היא ד”ר ענבל גושן ממרכז אדמונד ולילי ספרא למדעי המוח באוניברסיטה העברית. היא הצליחה להשיג שיפור משמעותי – 40%-80% בזיכרון אצל בריאים, אף שמדובר בינתיים רק בעכברים.

גושן התמקדה בתאים הנקראים אסטרוציטים, “תאי כוכב”. “היסטורית הם נחשבו תאים שאינם בעלי תפקיד בפעילות הקוגניטיבית במוח, אלא תאים תומכים שממלאים כל מיני תפקידי טיפוח וטיפול כמו הזנת תאי העצב, ניקיון הסביבה וכדומה”, היא אומרת. “התברר שהם מעט יותר מתוחכמים מזה – הם יודעים לקרוא את הפעילות סביבם, ולטפח ולטפל בנוירון (תא עצב) ספציפי, שמבצע כרגע משימה כלשהי, למשל משימה של למידה”.

הצוות של גושן רצה לבחון מה יקרה ללמידה אם נגביר את פעילות תאי הכוכב. לשם כך, עכברים הונדסו גנטית באופן שרק תאי הכוכב שלהם הפכו רגישים לגירוי באמצעות אור או לגירוי באמצעות חומרים כימיים מסוימים. הגירוי הזה ניתן בזמן שהמוח היה בלמידה, והיכולת של העכברים השתפרה.

“הם הצליחו לזכור את מה שלימדנו אותם טוב יותר. במקרים מסוימים, הם הצליחו ללמוד דברים שעכבר רגיל פשוט לא יכול ללמוד, כי מדובר ביותר מדי מידע בזמן חשיפה קצר. העכבר עם האסטרוציטים המעוררים הצליח ללמוד זאת”, מספרת גושן.

האפקט היה רלוונטי רק לשלב הלמידה. הגירוי של תאי כוכב בזמן השליפה לא השפיע על יכולת השליפה אם לא היה קודם לכן גירוי בזמן הלמידה. באופן דומה, גירוי של תאי הכוכב בזמן מנוחה לא השפיע כלל על פעילות תאי העצב. ההשפעה היא על תא הכוכב שתומך טוב יותר בתא עצב לומד, בעודו לומד.

“בעבר נעשו ניסיונות לגרות תאי עצב בזמן שהם לומדים, וגם לכך הייתה השפעה מעניינת על הזיכרון, אולם מאוד מורכב לזהות את תאי העצב המסוימים שלומדים ולגרות רק אותם, והראינו שאם מגרים את כל תאי העצב, זה לא רק שלא משפר את הזיכרון, זה אפילו מפריע לו”.

מערכת האסטרוציטים, לעומת זאת, פועלת מלכתחילה באופן ייחודי על תאים שלומדים ברגע זה. המערכת עצמה היא חכמה וספציפית, ולכן גירוי שלה גם באופן לא ספציפי מוביל לתוצאה הרצויה.

ומה לגבי בני אדם? כרגע עריכה גנטית של המוח כדי להפוך את התאים לבעלי רגישות לאור לא באמת באה בחשבון, אך גושן אופטימית לגבי האפשרות שתימצא תרופה או שיטת גירוי שתצליח להפעיל את המערכת הזאת באופן קביל כטיפול רפואי.

“הדגמנו את השיטה בעכברים בריאים, ואנחנו מקווים שבעתיד ניתן יהיה ליישם אותה גם בבני אדם בריאים ובעיקר בבני אדם עם ליקוי ברכישת זיכרון. שיפור של זיכרון תקין נראה על פניו משימה מורכבת יותר משיפור זיכרון פגוע, ולכן אנחנו מקווים מאוד שהשיטה תיושם על מטופלים עם ליקוי זיכרון. כרגע זו ספקולציה שעדיין דורשת המון מחקר והוכחות”.

5. כשאתם מחזיקים ידיים, המוחות שלכם מסתנכרנים

פרופ’ סימון שמאי-צורי מאוניברסיטת חיפה גילתה שמגע בין בני זוג גם עשוי להפחית כאב אצל נשים

מגע בין גבר לאישה הנמצאים במערכת יחסים של יותר משנה הוביל לכך שהמוחות שלהם יפעלו באופן מסונכרן – כך עולה ממחקר שנערך באוניברסיטת חיפה ופורסם בכתב העת PNAS. “נראה שהמגע מאחד בין בני אדם, ממש ברמה המוחית-חשמלית”, אומרת פרופ’ סימון שמאי-צורי מהחוג לפסיכולוגיה באוניברסיטה, שהייתה בין עורכות המחקר. לא רק זאת, המגע בין בני הזוג עזר להפחית כאב אצל האישה.

בניסוי השתתפו 20 זוגות של גברים ונשים הנמצאים במערכת יחסים של יותר משנה, שהוגדרה על ידי בני הזוג כמערכת יחסים יציבה. הגברים והנשים חוברו למערכת EEG שרושמת את גלי המוח. המטרה הייתה בעיקר לעקוב אחרי גלי אלפא, שידוע שהם מתעוררים כאשר בני אדם חשים אמפתיה.

לאחר מכן חוו הנשים כאב – מגע עם חפץ שחומם באופן שיהיה בלתי נעים למגע אך לא מזיק. הזוגות עברו את התהליך בתנאים שונים: בתנאי אחד נגעו הגברים בבנות זוגם בעודן חוות כאב, במטרה להקל עליהן. בתנאי השני, הם ישבו לידן אך לא נגעו בהן. בתנאי שלישי, הם היו בחדר אחר. “הניסוי נהגה על ידי ד”ר פאבל גולדשטיין, היום באוניברסיטת קולורדו, שנפעם מההשפעה של המגע הזוגי על רמות הכאב של אשתו בלידה”, אומרת פרופ’ שמאי-צורי. זהו גם ההסבר לניסוי הנוכחי שבו הוכאב רק לנשים. בניסויים מאוחרים יותר של הקבוצה חולק הכאב באופן שוויוני, והתוצאות היו דומות.

מהמחקר עולה שכאשר האישה חוותה כאב ובן זוגה אחז בידה, המוחות של שניהם החלו לעבוד באופן מסונכרן יותר, כלומר הפעילות החשמלית שנרשמה ב-EEG, הייתה דומה יותר. ככל שהמוחות היו יותר מסונכרנים, נשים חשו הקלה גדולה יותר בכאב. כמו כן, ככל שבני הזוג נמצאו כבעלי יכולות אמפתיות גבוהות יותר בשאלוני אמפתיה – כך הייתה ההקלה רבה יותר. “נראה שאנשים אמפתיים יודעים להתאים את המגע ואת המבט כך שיקלו את הכאב בצורה אפקטיבית יותר”, אומרת פרופ’ שמאי-צורי. אולם אותם בני זוג אמפתיים לא הצליחו להפחית את עוצמת הכאב ללא מגע. מגע של זר לא הפחית את הכאב ולעתים אף החמיר אותו.

פרופ’ שמאי-צורי מוסיפה שזהו אחד המחקרים הראשונים הבוחנים פעילות מוחית של שני אנשים יחד. “ברמה המטאפורית, אנחנו אומרים שבני זוג אוהבים הופכים לאחד, שהגבולות ביניהם מיטשטשים כך שאי-אפשר להבחין היכן האחד מתחיל והשנייה נגמרת. ובכן, ברמה המאוד מוחית, מתברר שמצבים מסוימים, כמו ניחום, מגבירים את הסנכרון בין המוחות ואכן הגבולות מיטשטשים, באופן שמועיל ליכולת של בני הזוג להשפיע לטובה זה על הרגשתו של זה”.

“פיתחנו דרכים חדשות לתקשר בעולם המודרני ויש לנו פחות אינטראקציות פיזיות”, אומר ד”ר גולדשטיין, “מאמר זה ממחיש את הכוח ואת החשיבות של מגע אנושי. במחקרים הבאים אנו מתכוונים לבדוק יישום של הממצאים הללו, למשל עבור חולים עם כאב כרוני”. במחקר שכבר נערך, שוחזרו התוצאות מה-EEG, בניסוי FMRI. תוצאות דומות נמצאו גם לגבי השפעת מגע נשי על גברים כאובים.

במחקר השתתפו גם ד”ר אירית ויסמן-פוגל מהחוג לפיזיותרפיה באוניברסיטה וגיום דומס ממכון פסטר בפריז.

6. הטכנולוגיה שתעצור הידרדרות רפואית במקרים של פציעות קשות

ד”ר אלג’לה רובן מאוניברסיטת תל אביב מפתחת שיטה לטיפול בגרורות מוח, בעקבות מחקר של פרופ’ ויוויאן טרייכברג ז”ל

“כאשר אדם נפגע בחוט השדרה בעקבות תאונה, או חווה פגיעה מוחית בעקבות פציעת ראש או שבץ, קרובי המשפחה שואלים את הרופא, ‘מה יהיה? האם הוא ילך? האם יחלים, במה יהיה מוגבל?’ אבל הרופא לא יכול לענות, משום שהנזק שרואים מיד אחרי הפציעה הוא רק ההתחלה”, אומרת ד”ר אלג’לה רובן מאוניברסיטת תל אביב. “התאים הפגועים יוצרים בעצמם פגיעה נוספת בסביבתם, ולפעמים היא לא פחותה מהפגיעה בעקבות התאונה או השבץ”. את הנזק הזה, ד”ר רובן מנסה לצמצם.

“תאי המוח מתקשרים זה עם זה באמצעות כמויות קטנות של חומרים כימיים, וביניהם החומר גלוטמט”, היא אומרת. “אולם כאשר תא מת, הוא מתפרק ושופך החוצה כמויות גדולות מאוד מחומרי התקשורת הללו באופן לא מבוקר. התאים השכנים אינם רגילים לכמויות כה גדולות של החומר, והוא גורם לגירוי יתר, לפעמים אפילו עד כדי מותם שלהם. ואז גם הם מתפרקים ושופכים גלוטמט למרחב הבין-תאי, והנזק מחמיר”.

חברות כמו פארמוס אמנם ניסו לחסום את פעילות הגלוטמט על התאים, אולם החומר הזה נחוץ לפעילות התאים התקינה ופתרון כזה יכול להוביל לתופעות לוואי שליליות. “למנחה שלי בדוקטורט, פרופ’ ויוויאן טייכברג ממכון ויצמן, היה רעיון אחר, לשאוב את הגלוטמט העודף מהמוח”, מספרת רובן. “משאבות טבעיות שנמצאות בתפר בין הדם לבין נוזל המוח אכן נוטות לשאוב את הגלוטמט מהמוח, אך רק אם ריכוז הגלוטמט בדם נמוך מריכוזו במוח, וזה מצב נדיר מאחר שבאיזון הטבעי, כמות הגלוטמט בדם גבוהה מכמותו במוח פי 40”.

הרעיון של פרופ’ טייכברג היה להפחית את כמות הגלוטמט בדם, וכך יישאב גלוטמט מהמוח באופן טבעי לתוך מחזור הדם. כמות הגלוטמט במחזור הדם תתאזן וכמותו במוח תפחת. “הרעיון הצליח והראינו שהתרופה שלנו שמפחיתה את כמות הגלוטמט בדם אכן מורידה את כמותו במוח, ואפילו הראינו על ידי צביעה רדיואקטיבית של הגלוטמט במוח, כי זה אותו גלוטמט שאנחנו רואים אחר כך במחזור הדם”.